Continuidade de negócios incomparável

Continuidade de negócios incomparável

- Capacidades integradas de backup e recuperação proporcionando uma continuidade de negócios incomparável onde soluções de segurança isoladas fracassam

- Remediação e recuperação simplificadas, com um único clique

- Proteção completa e integrada em toda a estrutura de segurança do NIST — Identificar, proteger, detectar, responder e recuperar — tudo em uma mesma solução.

Solução completade proteçãocibernética em umúnico agente

Solução completa

de proteção

cibernética em um

único agente

- Não se preocupe em instalar um agente para cada tipo de serviço, nem em consultar a saúde do seu parque e dos seus dados em diferentes consoles, com a RADAR e Acronis tudo é reduzido a uma console e um único agente.

- Mesmo que novas funções sejam adicionados, ou o contrato reduzido, basta realizar a mudança na console e todos os clientes acataram as mudanças!

- Elimine a necessidade de uma equipe altamente treinada para operar as ferramentas do dia-a-dia, deixe isto conosco!

Priorização otimizada de ataques e análisepara resposta rápida

Priorização

otimizada de

ataques e análise

para resposta rápida

- Simplifique investigações com priorização de incidentes em potencial e fadiga de alertas reduzida

- Usufrua de análises em escala que levam minutos, e não horas, com correlação automatizada e interpretações de ataques orientadas com base em inteligência artificial

- Aumente a visibilidade sobre a estrutura MITRE ATT&CK® para apreender rapidamente os resultados da análise e o impacto do ataque, inclusive como foi sua penetração, quais danos foram causados e como ele pode se espalhar

A solução de segurança mais completa!

Diferente das típicas soluções de cibersegurança, a RADAR adota a Acronis Cyber Protect Cloud, que incorpora plenamente as capacidades da sua plataforma dentro do principal framework de cibersegurança, como o NIST, garantindo uma continuidade de negócios excepcional.

Continuidade de negócios inigualável com resposta em um só clique

Continuidade de negócios inigualável com resposta em um só clique

Remediar

isolando da rede os endpoints, terminando processos maliciosos, compartimentando ameaças e revertendo alterações causadas por ataques.

Investigar mais

Investigar mais

utilizando conexões remotas e backups forenses

Evite ataques futuros

Evite ataques futuros

impedindo a execução das ameaças analisadas e fechando vulnerabilidades abertas

Assegure a continuidade dos negócios com recuperação integrada

Assegure a continuidade dos negócios com recuperação integrada

inclusive reversão específica do ataque, recuperação em nível de arquivo ou de imagem e recuperação de desastres

Remediar

isolando da rede os endpoints, terminando processos maliciosos, compartimentando ameaças e revertendo alterações causadas por ataques.

Investigar mais

Investigar mais

utilizando conexões remotas e backups forenses

Evite ataques futuros

Evite ataques futuros

impedindo a execução das ameaças analisadas e fechando vulnerabilidades abertas

Assegure a continuidade dos negócios com recuperação integrada

Assegure a continuidade dos negócios com recuperação integrada

inclusive reversão específica do ataque, recuperação em nível de arquivo ou de imagem e recuperação de desastres

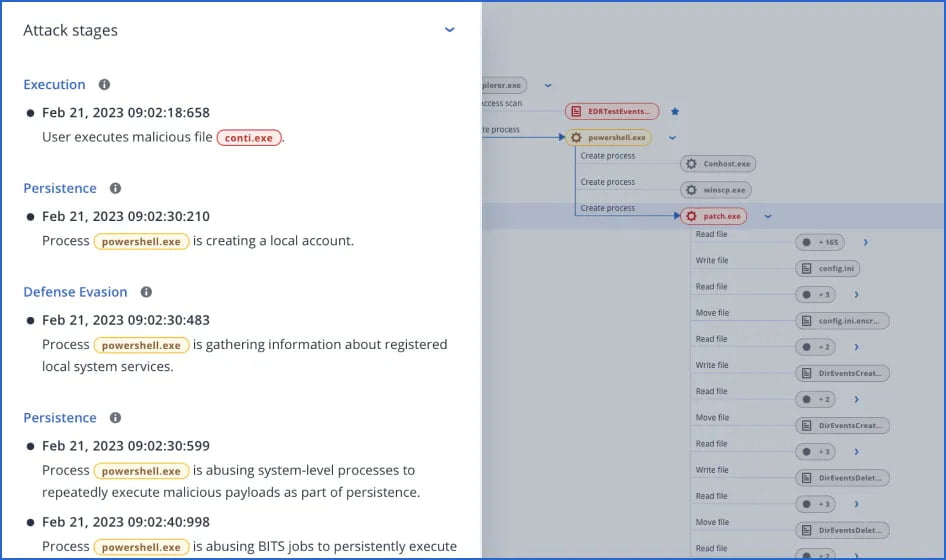

Rapidez nas investigações e na resposta às ameaças

Rapidez nas investigações e na resposta às ameaças

- Reduza o tempo de investigação e resposta de dias para horas e minimize os impactos em seu negócio.

- Resumos e interpretação de incidentes baseados em IA sobre MITRE ATT&CK® – entenda rapidamente como foi a penetração do ataque, como ele escondeu seus rastros, quais danos ele causou e como se espalhou

- Tenha uma visualização priorizada para investigar – em vez de uma mera lista de alertas

| Recursos | RADAR Protect Basic | RADAR Protect Advanced + EDR | RADAR Protect Advanced +XDR |

|---|---|---|---|

| Detecção baseada em comportamento (Antivírus e antimalware) | |||

| Pontuação #CyberFit (avaliação da postura de segurança) | |||

| Filtragem de URLs | |||

| Prevenção de explorações | |||

| Canal de inteligência sobre ameaças em tempo real | |||

| Lista de permissões automatizada e ajustável, baseada em perfis | |||

| Coleta de dados forenses | |||

| Assistente de GenAI (Acronis Copilot – Acesso antecipado) | | ||

| Monitoramento de eventos | |||

| Priorização de atividades suspeitas | |||

| Resumos de incidentes gerados por inteligência artificial | |||

| Visualização e interpretação automatizadas da cadeia de ataque MITRE ATT&CK® | |||

| Responda aos incidentes com um só clique | |||

| Contenção total das ameaças, inclusive isolamento e quarentena de endpoints | |||

| Pesquisa inteligente de IoCs, inclusive ameaças emergentes | |||

| Reversão específica de ataques | |||

| Proteção anti-ransomware com reversão automática | |||

| Integração com o Advanced Email Security (telemetria de e-mail) | |||

| Integração com o Entra ID (telemetria de identidade) | |||

| Integração com a segurança do aplicativo de colaboração (telemetria de aplicativos do Microsoft 365) | |||

| Bloqueio de anexos de e-mail ou URLs maliciosas | |||

| Pesquisa de anexos maliciosos em caixas de correio | |||

| Bloqueio de endereços de e-mail maliciosos | |||

| Encerramento de todas as sessões de usuário | |||

| Redefinição forçada de senha de conta de usuário no próximo login | |||

| Suspensão de conta de usuário |